В 90-е годы инженеры, которые работали на предприятии Tennessee Eastman, выложили в интернет детальную математическую модель химического индустриального процесса. Сделано это было скорее для того, чтобы привлечь широкое инженерное сообщество к обсуждению и отработке различных моделей управления индустриальным процессом (логика ПЛК и т. д.).

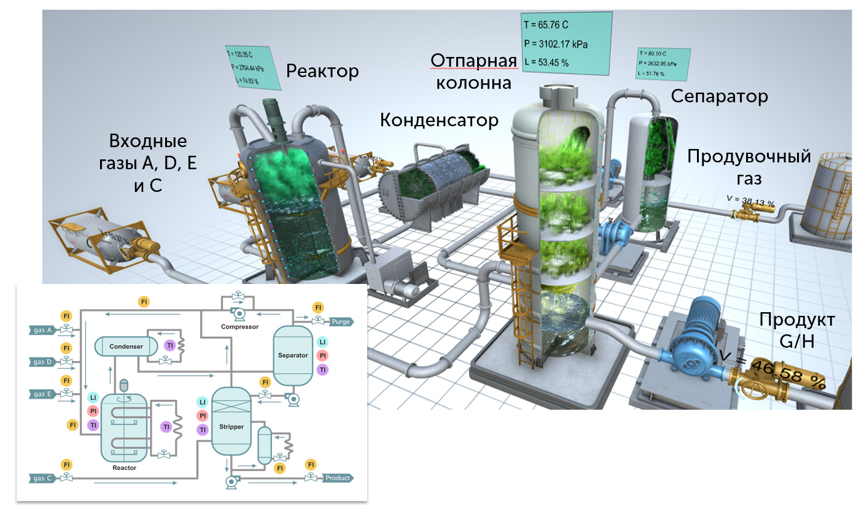

Модель Tennessee Eastman Process (TEP) включает четыре основных агрегата. В реакторе экзотермически взаимодействуют газы. Продукты реакции поступают в конденсатор, потом в сепаратор, где отделяется пар от жидкости. Жидкость поступает в стриппер (отпарная колонна), где разделяются фракции. На выходе — два продукта. Это химическое производство, но подобные агрегаты типичны для многих производств.

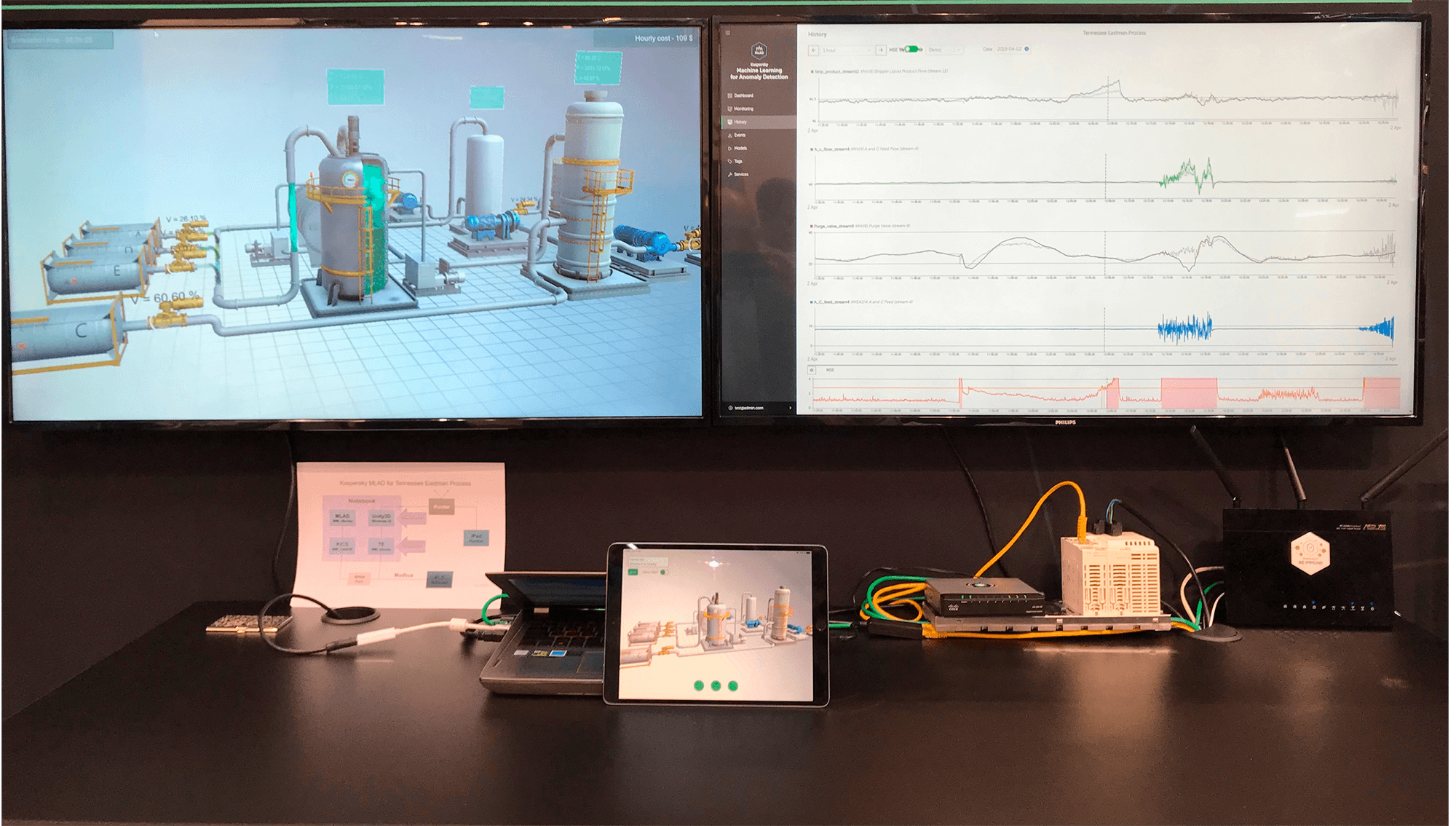

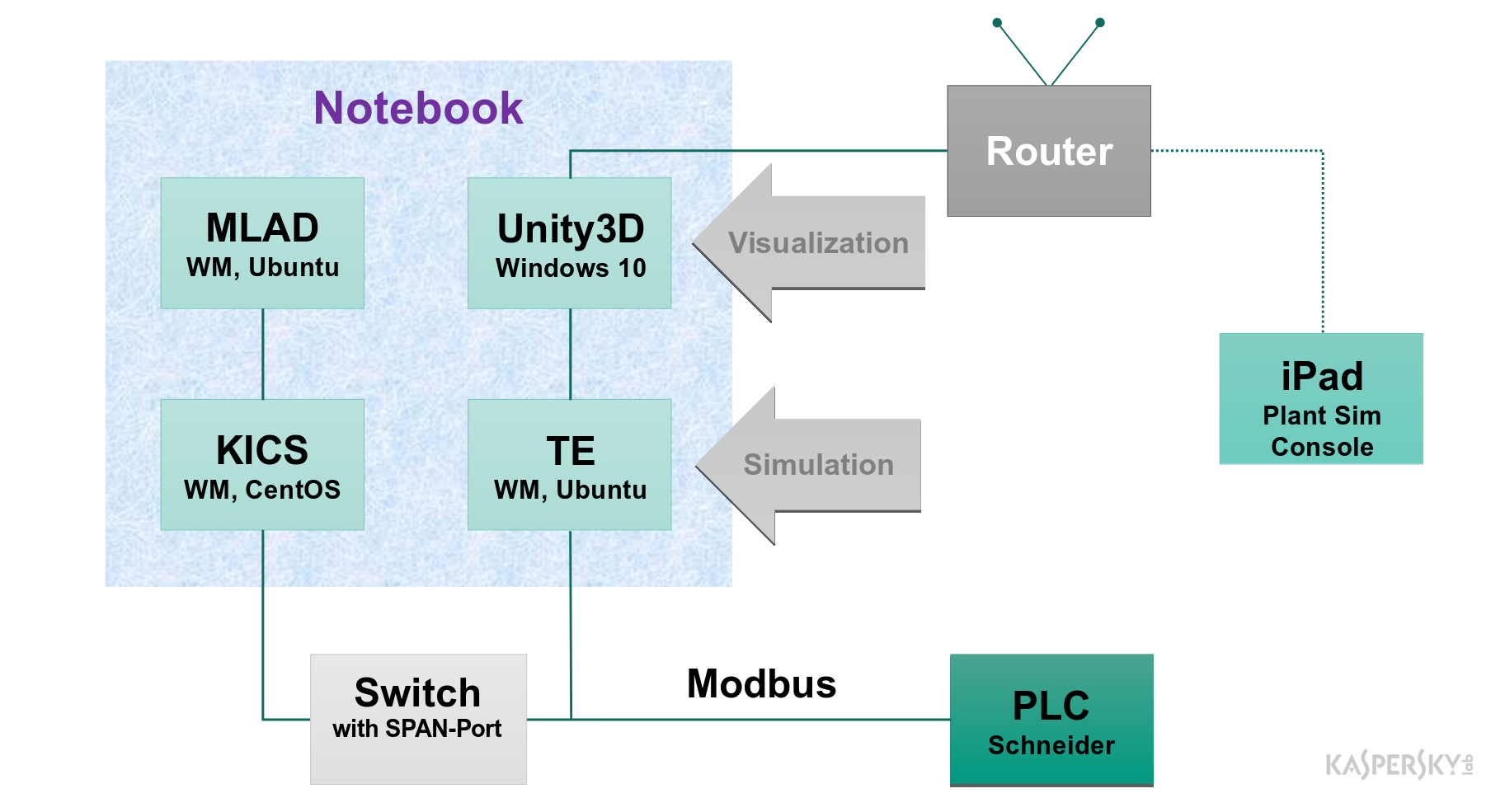

На основе модели TEP мы реализовали на языке Python математическую модель для симуляции физических процессов, а в виде программы для ПЛК реализовали логику для управления физической моделью. Для отображения симулируемых процессов мы реализовали 3D-модель TEP и связали ее с телеметрией, генерируемой физической моделью и ПЛК. Для управления стендом мы реализовали консоль на iPad, которая позволяет симулировать множество сценариев кибератак. Таким образом, мы получили очень реалистичный симулятор химического производства.

Симулятор TEP разворачивается на одном ноутбуке — на нем работает математическая модель Tennessee Eastman Process и ее 3D-визуализация. В качестве ПЛК используется контроллер Schneider. Копия технологического трафика этого симулятора химического производства с помощью сетевого коммутатора направляется на вход системе Kaspersky Industrial CyberSecurity for Networks, которая разбирает этот трафик и передает значения телеметрии из технологического трафика в Kaspersky MLAD.

У нашего симулятора TEP есть много параметров, которые мы можем контролировать, — и сенсоры, и команды, порядка 60 тегов. Также заданы бизнес-параметры, которые позволяют посчитать стоимость работы предприятия (ежечасно). Это помогает оценить комплексный ущерб от хакерской атаки: предприятие может понести финансовые потери, даже если атака не приводит к самым страшным последствиям (взрыву/катастрофе).

Экспериментальные атаки на симулятор показывают, что система Kaspersky MLAD способна осуществлять раннее обнаружение аномалий в технологических процессах и может охватить гораздо более широкий круг связей между индустриальными сигналами, чем это делает традиционная экспертная система защиты, основанная на правилах. В традиционной экспертной системе защиты правила часто обобщены (загрублены) так, чтобы удовлетворять разным условиям. Это приводит к замедлению срабатывания противоаварийной защиты (ПАЗ). Более тонко настроенная система на основе машинного обучения способна раньше реагировать на аномальные изменения в процессах.

Есть три газа. Сенсоры показывают, сколько газа идет в реактор. По сценарию злоумышленник подменяет значение одного тега, соответствующего показаниям сенсора подачи газа A, и контроллер получает информацию, что газ вообще не идет. В результате контроллер открывает заглушку, увеличивая подачу газа. В результате действий контроллера с неверными показаниями датчика клапан оказывается полностью открыт. Давление в реакторе начинает опасно возрастать.

Kaspersky MLAD регистрирует аномалию в самом начале развития атаки. Тогда как давление в реакторе достигает уровня срабатывания системы противоаварийной защиты (ПАЗ) только через три часа после начала атаки (по внутреннему времени симуляции). По сценарию система ПАЗ по каким-то причинам выключена, но если бы она была включена, то сработала бы на три часа позже обнаружения аномалии системой Kaspersky MLAD. То есть с момента обнаружения аномалии системой Kaspersky MLAD до перехода атаки в критическую стадию времени достаточно, чтобы оператор принял необходимые меры и предотвратил аварию. Когда MLAD обнаруживает аномалию, на монитор подается детальная информация по тем сигналам, где ошибка самая большая. Это позволяет оператору быстро локализовать источник проблемы и выработать правильное решение.